Ahogy tegnapi cikkünkben is megírtuk, záporoznak az információk a világ több biztonsági csapata, köztük a BME-n dolgozó CrySyS Lab által is vizsgált, majd bejelentett, nemrég felfedezett vírusról, melynek még az elnevezése is bizonytalan (skywiper – CrySyS Lab –, Flame, Flamer).

Az egyik legutóbbi tudósítást, egy igen részletes elemzést Alexandr Gosztyev, az ügyben különösen érintett Kaspersky Lab (akik szerint ez a legkifinomultabb kémszoftver, mellyel eddig találkoztak) vezető biztonsági szakértője tette közzé tegnap a cég hivatalos blogjában. A jelentés több újdonságot is tartalmaz, ezek szerint a főként iráni rendszerek megtámadására használt malware elsősorban tervrajzok, AutoCAD- és pdf-fájlok, valamint MS Office-rajzok megkeresésében jeleskedik, melyekről rövid szöveges összefoglalót készít a megbízók számára. Ugyanakkor, írja Gosztyev, utasításainak engedelmeskedve a vírus szinte minden fellelhető információra vadászik, például e-maileket is kutat.

Gosztyev megerősítette azt a korábbi információt is, hogy a közel-keleti célpontokra tervezett malware főként iráni rendszereket vett célba: itt 185 fertőzést számoltak össze (Izraelben és a palesztin területeken 95, Szudánban 32, Szíriában 29 esetet regisztráltak).

Természetesen folynak a találgatások a vírus kifejlesztői, illetve az e munkára megbízást adók kiléte felől, különösen azok után, hogy az ilyen ügyekben általában megbízhatónak tartott The New York Times nemrég belsős forrásokra hivatkozva nagy riportban (magyar fordítása az origo.hu-n olvasható) erősítette meg a korábban sokak által elfogadott feltételezést, mely szerint az iráni urándúsítókat támadó Stuxnetet bizonyosan az USA kormányának, személyesen Barack Obama elnök utasításának engedelmeskedve vetették be, a fejlesztést pedig Izraellel közösen hajtották végre. Ugyanakkor az amerikai belbiztonsági szervezet (Department of Homeland Security – DHS) nemrég közzétett egy jelentést, mely szerin nincs bizonyíték arra, hogy a Flame kapcsolatban állna a Stuxnettel vagy a Duquval, az Egyesült Államoknak pedig semmi köze hozzá.

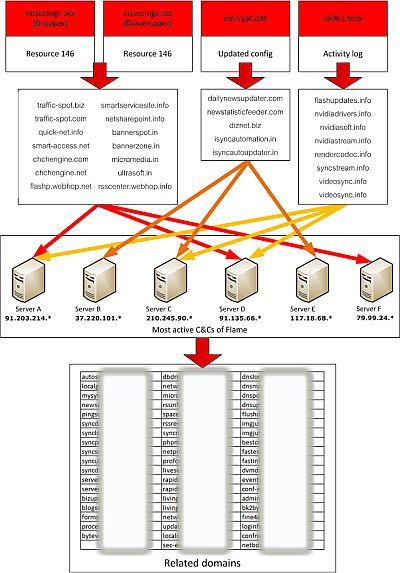

A fentiek fényében érdekes, hogy a Kaspersky szakemberei felfedezésük május 28-ai bejelentése után néhány órával közölték, hogy a szoftvert irányító, évek óta működő szervereket (command-and-control infrastructure – C&C) leállították. A Kaspersky nem ment bele a találgatásokba, de közzétettek egy vázlatot, amin a Flame infrastruktúrájának általuk feltárt elemeit, körülbelül 80, szerte a világon található domént ábrázolnak (e vizsgálat folyamán egyébként azt tapasztalták, hogy a Flame a hírek és a beavatkozások hatására egy frissítési folyamaton esett át néhány helyen).