Idén tavasszal a Kafeine nevet használó biztonsági kutató mutatta be először a Koler nevű zsaroló programot, illetve kampányt. A ransomware-rel a Kaspersky is elkezdett foglalkozni, ők elemezték ki azt a részét, amely a böngésző alapú zsaroló programot (ransomware-t) és egy kihasználó eszközkészletet tartalmaz. 2014. július 23-a óta a kampány mobil komponensét már leállították: a vezérlő- és parancsszerver elkezdett a rosszindulatú alkalmazást törlő „Uninstall” utasítást küldeni a megfertőzött mobil eszközöknek. Ugyanakkor a PC-kre írt többi rosszindulatú komponens – beleértve a kihasználó eszközkészletet – még mindig aktív, ezt továbbra is figyelemmel kíséri a Kaspersky Lab, akik most egy közleményben mutatták be a Koler működését.

Technika és pszichés támadás

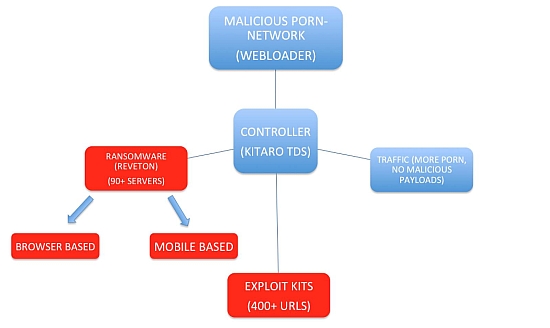

A támadás mögött álló crackerek egy nem szokványos rendszert alkalmaznak az áldozatok gépeinek szkennelésére, és személyre szabott, a tartózkodási helytől, illetve az eszköztípustól – mobil vagy PC – függő zsaroló programot vetnek be. Miután az áldozat meglátogatta a Koler üzemeltetői által használt legalább 48 rosszindulatú pornográf webhely valamelyikét, működésbe lép az átirányító infrastruktúra. Nem véletlen, hogy egy pornográf hálózatot használnak ennek a zsaroló programnak a terjesztésére: az áldozatok így sokkal inkább éreznek bűntudatot és fizetik meg az állítólagos bírságot a „hatóságoknak”.

Ezek a pornográf webhelyek átirányítják a felhasználókat a Keitaro Traffic Distribution Systemet (TDS-t) használó központba, amely ismételten átirányítja őket. Több feltételtől függően ez a második átirányítás három különböző rosszindulatú forgatókönyv megvalósulását eredményezheti:

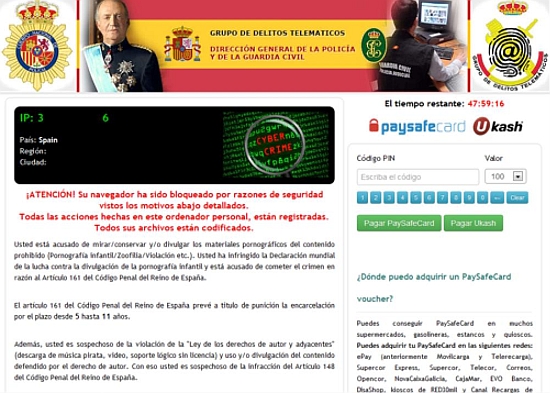

- a Koler mobil zsaroló program telepítése: mobil eszközzel történő látogatás esetén a webhely automatikusan a rosszindulatú alkalmazáshoz irányítja a felhasználót. Azonban a felhasználónak jóvá kell hagynia a valójában a Koler zsaroló programot tartalmazó alkalmazás letöltését és telepítését. Ezt követően a ransomware blokkolja a megfertőzött eszköz képernyőjét, majd 100 és 300 dollár közé eső összegű váltságdíjat kér a blokkolás feloldásáért. A malware egy, a helyi „rendőrségtől” származó lokalizált üzenetet jelenít meg, hogy a követelést hitelesebbé tegye

- átirányítás más zsaroló webhelyekre: egy speciális vezérlőprogram ellenőrzi, hogy a használt böngészőt az érintett 30 ország valamelyikének nyelvére állították-e be, valamint hogy a felhasználó nem Androidot használ, és azt, hogy a böngésző nem Internet Explorer. Ha mindhárom esetben igen a válasz, a felhasználó egy ugyanolyan blokkoló képernyőt fog látni, mint amit a mobil eszközökön használnak. De ebben esetben nem történik fertőzés, és a felhasználó az Alt-F4 billentyűkombinációval egyszerűen kiléphet a blokkolásból

- átirányítás egy, az Angler kihasználó eszközkészletet tartalmazó webhelyre: ha a felhasználó az Internet Explorert futtatja, akkor a kampányban használt átirányítási infrastruktúra a felhasználót az Anglernek otthont adó webhelyek valamelyikéhez küldi, amely a Silverlight, az Adobe Flash és a Java sérülékenységeit használja ki. A Kaspersky Lab elemzése során a kihasználó kód teljesen működőképes volt, ugyanakkor nem hajtott végre támadásokat, de ez bármikor megváltozhat a közeljövőben

A Kolerrel kapcsolatos új fejleményeket kommentálva Vicente Diaz, a Kaspersky Lab vezető biztonsági kutatója így nyilatkozott: „A legérdekesebb a kampányban használt disztribúciós hálózat. Tucatnyi automatikusan generált webhely irányítja át a forgalmat egy központi helyre, ahol a felhasználókat ismételten átirányítják. Úgy véljük, ez az infrastruktúra jól demonstrálja, hogy milyen jól szervezett és veszélyes ez a kampány. A teljes automatizálás révén a támadók gyorsan létre tudnak hozni más rosszindulatú kódot használó vagy más felhasználókat célzó hasonló infrastruktúrákat. Ráadásul a támadók többféle módját is alkalmazzák a pénzszerzésnek egy többféle eszközt megcélzó rendszerben.”

A mobil támadások statisztikája

A mobilokat megfertőző doméneket a kampány kezdete óta meglátogató közel 200 ezer felhasználó túlnyomó többsége (80% – 146 650) az Egyesült Államokban él. Sok felhasználó érintett még az Egyesült Királyságban (13 692), Ausztráliában (6223), Kanadában (5573), Szaúd-Arábiában (1975) és Németországban (1278). (A Kolernek egyébként van Magyarországra lokalizált változata is.)

A Kaspersky Lab megosztotta kutatási eredményeit mind az Europollal, mind az Interpollal, és jelenleg is együttműködik a rendvédelmi szervekkel az infrastruktúra leállítását eredményező intézkedési lehetőségek kidolgozásában.

Tippek a felhasználóknak – hogyan maradhatnak biztonságban?

Ne felejtsék el, hogy sohasem fognak váltságdíjat követelő hivatalos üzeneteket kapni a rendőrségtől, ezért sose fizessenek!

Ne telepítsenek böngészés közben semmilyen alkalmazást!

Ne látogassanak meg olyan webhelyeket, amelyekben nem bíznak!

Használjanak megbízható antivírus megoldást.