Ha nem is teljesen az év végére, de decemberre jutott annak a feltörési módszernek az ismertetése, melyről jómagam csak Buherator blogjában olvastam magyarul beszámolót, és amelyet különlegessége miatt talán nevezhetnénk az év hackelésének is.

A lényeg: kutatók mikrofon segítségével, hang alapján fejtettek vissza digitális titkosítást.

A kutatási eredményeket december 18-án tették nyilvánossá a módszert kidolgozó izraeli szakemberek. A siker korlátozott mértékű, de az eredmény mindenképp figyelemre méltó és elgondolkodtató, legalábbis abból a szempontból, hogy a titkosítás milyen sokrétű dolog, alkalmazásánál hány, ma még nem vagy kevesek által ismert olyan terület lehet, amikor egy szellemes ötlettel át lehet lépni az önmagában bombabiztos falakon.

Adi Shamir és társai ugyanis bebizonyították, hogy a GNU Privacy Guard, a népszerű nyílt forrású OpenPGP szabvány implementációjával titkosított elektronikus leveleknél képesek visszafejteni a 4096 bites RSA-kulcsot is egy speciális módszerrel (megnyugtatásul: az etikus hackelés szabályainak megfelelően csak akkor publikálták az eredményeiket, amikor a GnuPG-t már frissítették a sebezhetőséget kivédendő – ez ugyanakkor nem biztosíték arra, írják maguk a szakemberek, hogy hasonló, még fel nem tárt lehetőségek ne lehetnének a szabványban vagy az implementációkban).

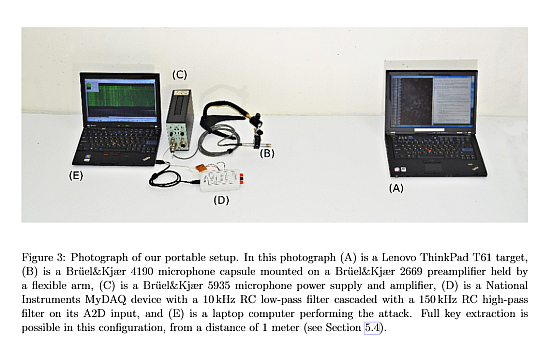

A módszer elvi jelentőségű, korlátozottsága miatt gyakorlati haszna nehezen mérhető fel, ugyanis azon alapul, hogy a támadó a titkosítást végző számítógép mellett, négy méteren belül tartózkodik, mivel a kódtöréshez rögzítenie kell a gép által dekódolás közben kiadott hangokat. De azért nem teljesen agyament ötlet: egy tárgyaláson például, ahol az egyik fél a másik laptopja közelében ül a speciális szoftverrel és mikrofonnal ellátott okostelefonjával, sikerrel járhat, ha beszélgetés közben titkosított üzenetek áramlanak át a másik gépen. Sőt, a kutatók egy másik lehetséges módot is felvázolnak: ha a támadónak sikerül a célszemély okostelefonját megfertőzni egy olyan szoftverrel, mely képes hangokat közvetíteni, akkor a célgépnél – melynél gyakran előfordulhat, hogy a tulajdonosa úgy használja, hogy leteszi mellé a telefonját – megint csak sikerrel járhatnak.

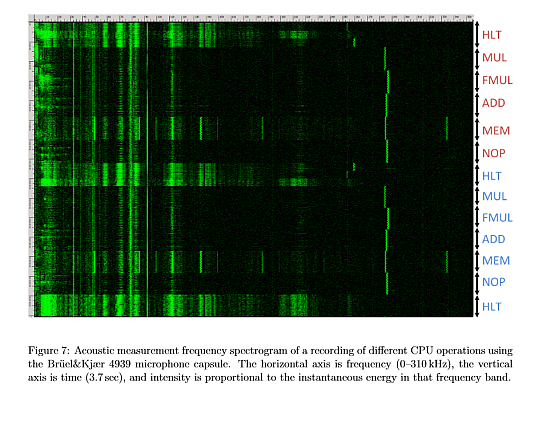

És ez még nem minden. Egy másik, szintén fizikai közelséget feltételező támadási módszer hasonló elven alapul: míg az előzőnél azt használják ki, hogy bizonyos processzorutasítások és -műveletek sajátos, felhasználható és elemezhető hangokkal járnak, ennél a másiknál potenciál-, vagyis áramfelvétel-mérést alkalmaztak, ugyanis az is árulkodó és elemezhető lehet, hogy bizonyos feladatok végrehajtása közben milyen potenciálváltozások tapasztalhatóak a számítógépeknél – kellő tudással ebből is felhasználható információk nyerhetők ki.