Egy Párizsban élő, a Benkow nevet használó biztonsági szakember jelentette be, hogy egy holland webszerveren egy olyan nyilvánosan, azonosítás nélkül elérhető adatbázist fedezett fel, mely szöveges formában körülbelül 711 millió e-mail fiók adatait tartalmazza, és nemcsak magukat a címeket, hanem jelszavakat is, sőt olyan e-mail szerverek adatait, melyek segítségével spamkampányokat lehet folytatni.

A spambotot Onlinernek nevezték el, és többek között az Ursnif nevű banki malware terjesztésére használták fel: Benkow adatai szerint a kampányok során több mint százezer esetben sikerült az egyedi célpontokat megfertőzni.

A neves biztonsági kutató, a Have I Been Pwned nevű oldalt működtető Troy Hunt megerősítette, hogy az adatbázis valódi adatokat tartalmaz – az eset annyiban egyedi, hogy egy tömegben még soha ilyen mennyiségű adatot nem találtak, ráadásul csak az adatok 27 százaléka szerepel a Have I Been Pwned adatbázisában.

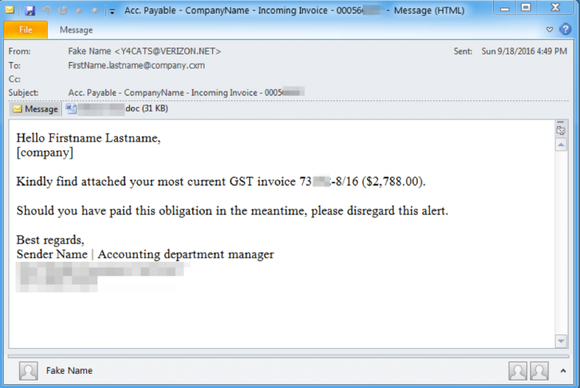

Benkow az Ursnif után kutakodott hónapokon át, így jutott el a holland szerverhez. Ez a kártékony kód a szokásos módon fertőz: e-mail csatolmányként érkezik a telepítője. Ha ezt megnyitják, működésbe lép, és minden banki azonosító adatot meg tud szerezni.

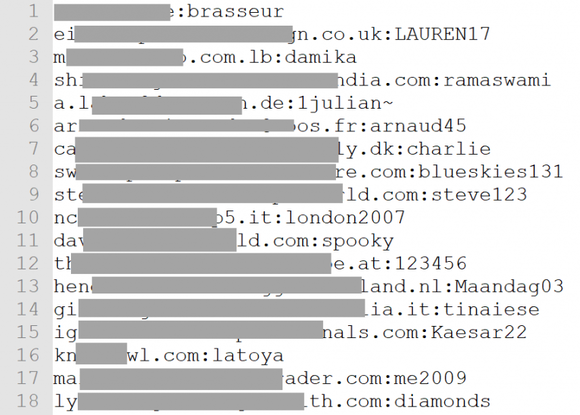

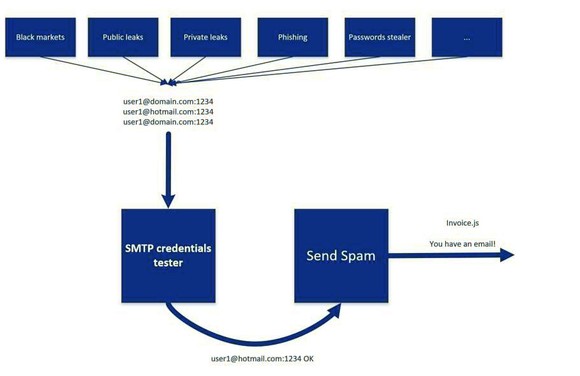

Mivel a spamszűrők egyre fejlettebbek és felkészültebbek, az Onliner kampány folytató spammerek trükköztek: nagy számú SMTP hitelesítőt szereztek meg, így álcázni tudták a spamek eredetét. A hitelesítőket más adatvesztések nyomán létrehozott forrásokból szerezték meg, a listában körülbelül 80 millió olyan fiókadat szerepel, ahol nemcsak a cím és a jelszó volt meg, hanem az SMTP szerver adatai is. Ezeket végigpróbálták, és ahol működött a levélküldés, onnan mint legális forrásból küldték az egypixeles képeket tartalmazó spameket a listában szintén szereplő 630 millió címre: ha a levelet megnyitották, a „kép” információkat küldött vissza a gépről, amelyek segítették a támadókat a célzott fertőzés végrehajtásában.